این مقاله از مجله شبکه ارغوان راههای محافظت از دستگاه های میکروتیک را به شما معرفی می کند. بکارگیری روشهایی که در ادامه مقاله مجله شبکه ارغوان به آنها خواهیم پرداخت منجر به ایجاد امنیت و انعطاف پذیری در شبکه شما خواهد گردید.

اهمیت محافظت از دستگاه های میکروتیک

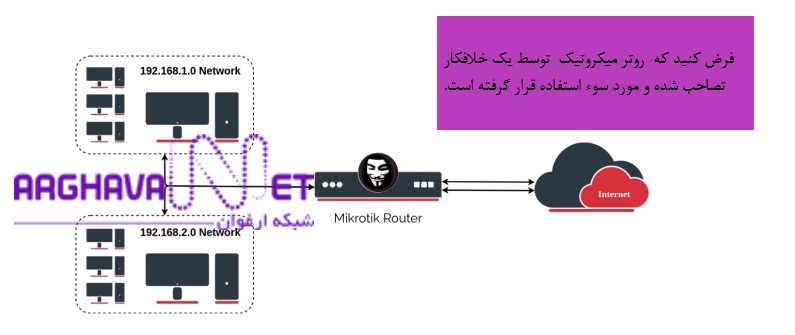

قیمت دستگاه های میکروتیک مقرون به صرفه است. این دستگاه ها از لحاظ کارایی از انعطاف پذیری بالایی برخوردار هستند. اما در بیشتر مواقع امنیت آن مورد توجه قرار نمی گیرد و آسیب های جبران ناپذیری را به شبکه وارد می کند. نمی توان نادیده گرفت که در سال 2022 دستگاه های میکروتیک به عنوان خطرناک ترین پلت فرم بد افزار معرفی گردید. شناخت و اعمال راه های محافظت از دستگاه های میکروتیک شبکه شما را در برابر خطرات امنیتی ایمن می کند. شبکه شما را از حملات DDoS گسترده، باج افزارها و هکرها ایمن می کند.

روشی که کاربران برای استقرار دستگاه های میکروتیک بکار می برند خطرات امنیتی متعددی را بوجود می آورد. متاسفانه کاربران برای محافظت از دستگاه های میکروتیک خود زمان زیادی صرف نمی کنند. سازمان ها دستگا ها های میکروتیک را در شبکه خود استفاده می کنند. آنها از خطرات احتمالی که امنیت را تهدید می کند را نادیده می گیرند.شرکت های ارائه دهنده اینترنت که دستگاه های میکروتیک را در اختیار مشتریان خود قرار می دهند آنها را ردیابی نمی کنند و آنها را در معرض خطر قرار می دهند.

راهنمای گام به گام راه های محافظت از دستگاه های میکروتیک

برای امنیت دستگاه میکروتیک وضعیت های مختلفی تعریف می گردد .کدر این مقاله مراحل فعال سازی امنیت یک روتر میکروتیک که به اینترنت متصل است را مورد بررسی قرار خواهیم داد.مراحلی که در این راهنما بیان می گردد را دنبال کنید. اگر به مشکل مواجهه شدید احتمال دارد کهروتر شما به خطر افتاده است.

همچنین در پایان این مرحله شما نیاز خواهید داشت که از ابتدا شروع کنید. یک NETINSTALL را دستگاه میکروتیک بازسازی کنید. می پرسید چرا از اول شروع کنیم؟ باید بگوییم که در آخرین آپدیت ها دستگاه های میکروتیک مدرن آنها در روی سیستم عامل لینوکس قرار می گیرند. حال اگر مشکلی پیش بیاید مراحلی اصلاح توسط RouterOS نمی تواند مشکلات وارد شده در لینوکس دستگاه را برطرف کند. لذا بازسازی ضروری است.

مراحل زیر را قدم به قدم اجرا کنید تا دستگاه شما از حملات افراد خلافکارها و هکرها در امان بماند.

نسخه پشتیبان

مرحله اول از دستگاه میکروتیک خود یک نسخه پشتیبان تهیه کنید و آن را در مکانی امن کپی کنید. بک آپ جدید میکروتیک BACKUP را با جزئیات کامل در سایت زیر مشاهده کنید. (https://help.mikrotik.com/docs/display/ROS/Backup)

به بک آپ ابری میکروتیک وابسته نباشید!

از RouterOS نسخه 6.44 امکان ذخیره ایمن فایل پشتیبان دستگاه شما در سرورهای ابری MikroTik وجود دارد. اطلاعات بیشتر در مورد این ویژگی را در صفحه IP/Cloud page Mikrotik بخوانید. البته علاوه بر بک آپ ابری میکروتیک بهتر است که یک مکان پشتیبان محلی همراه نیز داشته باشید.

Winbox میکروتیک را ارتقا دهید

دلیل اصلی بکارگیری دستگاه های میکروتیک استفاده آسان از ابزار Mikrotik’s Winbox است. بکارگیری و استفاده از این ابزار کوچک نیازی به تخصص در شبکه ندارد. این ابزار با استفاده از رابط کاربری گرافیکی به سادگی و سرعت امکان مدیریت MikroTik RouterOS را فراهم می کند. این یک باینری بومی Win32 است اما میتواند روی لینوکس و macOS (OSX) با استفاده از Wine اجرا شود. تقریبا کاربری همه توابع رابط Winbox در صورت امکان شبیه به هم هستند و عملکردهای کنسول را منعکس می کنند، به همین دلیل است که هیچ بخش Winbox در کتابچه راهنما وجود ندارد.

ارتقاء RouterOS

اولین و حیاتی ترین گام امنیتی ارتقاء نرم افزار RouterOS است و توصیه می گردد که ارتقاء به آخرین نسخه پایدار نرم افزار باشد.

نام کاربری و رمز عبور

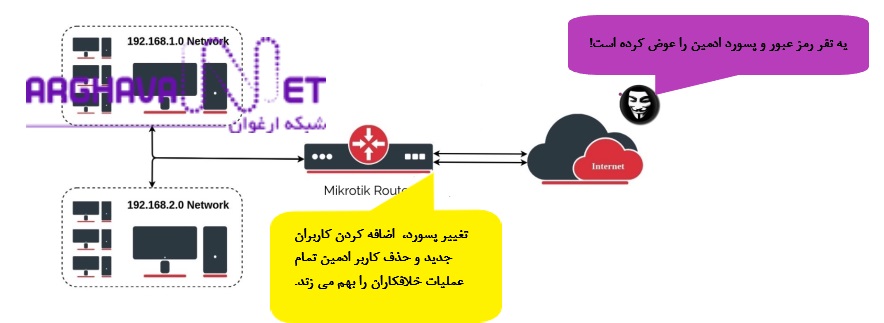

به محض اینکه دستگاه میکروتیک را آنباکس می کنید یک نام کاربری به صورت پیش فرض “admin” و بدون گذرواژه دارد! با این رمز ورود و دسترسی ساده به این دستگاه جدید، Mikrotik شما را در معرض افراد نابکاری قرار می دهد که دائماً اینترنت را به دنبال دستگاه های جدیدی می گردند که هنوز نام کاربری پیش فرض را تغییر نداده و رمز عبور اضافه کنند. بدین ترتیب هر کسی در سراسر دنیا به آسانی می تواند به روتر ما دسترسی پیدا کند و اکنون بهترین زمان است که شبکه خود را از حملات مزاحمان و حملات جدی محافظت کنیم.

اگر سری به سایت میکروتیک بزنید جزئیاتی برای تغییر رمز عبور روتر وجود دارد که در ادامه به آنها می پردازیم. با اعمال مراحل تغییر رمز عبور روتر میکروتیک شما ایمن خواهد گردید.

- روی دستگاه خود رمزعبور کاربر که به صورت “admin” را تغییر دهید. رمز عبور جدید را به خاطر بسپارید.

- کاربران جدیدی را برای نگهداری روتر اضافه کنید. این کاربران جدید جایگزین کاربر “admin” خواهند شد.

- نام کاربری و رمزهای عبور جدید را آزمایش کنید تا مطمئن شوید که دسترسی دارید. یک نام کاربری/رمز عبور جداگانه برای دسترسی Winbox خود داشته باشید.

- پیکربندی وین باکس را امتحان کنید تا از مطمئن گردید که با رمز عبور و نام های کاربران جدید کار می کند.

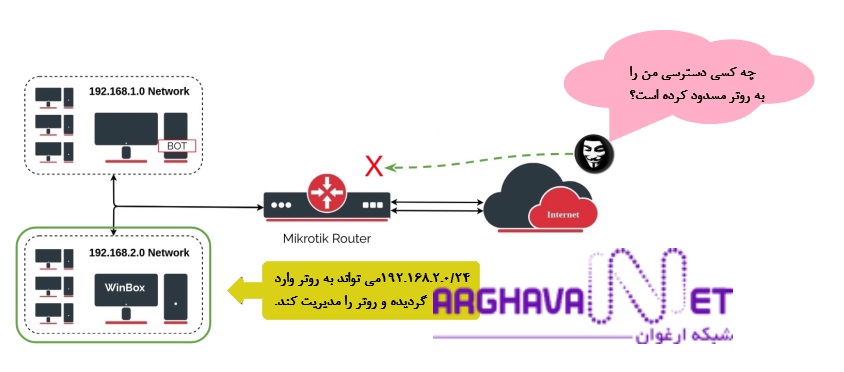

ip service set winbox address=192.168.2.0/24/

دسترسی به آدرس IP روتر خود را محدود کنید

نیازی نیست که همه آدرس شما را داشته باشند. آدرس منبع IP که برای نام کاربری و سرویس های ضروری استفاده می گردد را محدود کنید.

- دسترسی کاربر برای آدرس IP مخصوص را محدود کنید. بعنوان مثال:

-/user set 0 allowed-address=192.168.2.0/24

- دسترسی سرویس Winbox را محدود کنید تا فقط از یک زیرشبکه خاص باشد:

-/ip service set winbox address=192.168.2.0/24

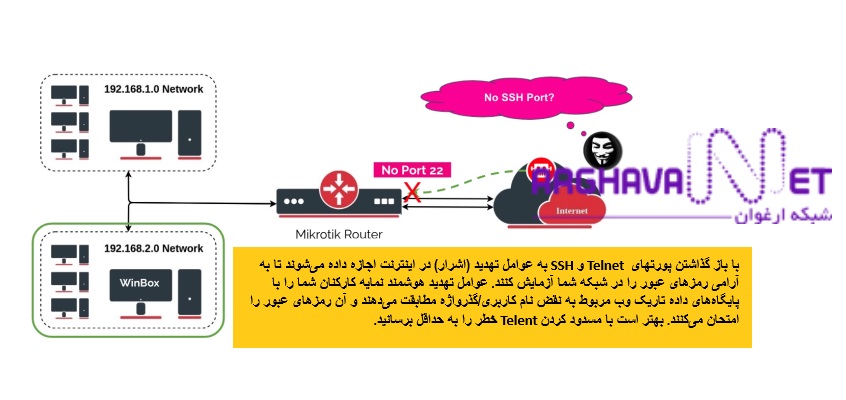

شماره پورت SSH را تغییر دهید

با تغییر شماره پورت SSH یکی از بدترین حمله های هکری را شکست دهید و از شبکه خود حفاظت کنید. قبل از خاموش کردن سرویس Telnetروی روتر، پورت را تغییر دهید و تست کنید!

برای مثال در این قسمت شماره پورت برای SSH به طور پیش فرض 22 است. شماره پورت SSH پیشفرض را از 22 به 2200 تغییر میدهیم. این تغییر شماره ابزارهای اسکن خلافکاران هکری را دچار مشکل می سازد و آنها براحتی نمی توانند پورت و شماره SSH و رمز عبور را با روش هکری”brute force” را پیدا کنند.

/ip service set ssh port=2200/

توجه کنید که با خاموش کردن Telnet مشکلی پیش نمی آید. طیف وسیعی از خدمات وجود دارد که میکروتیک آنها را روشن می کند که به آنها نیازی نیست. اما بهترین روش برای تامین امنیت در شبکه این است که خدماتی را که نیاز ندارید خاموش کنید.

با به حداقل رساندن آنچه در پسزمینه در دستگاه شبکه شما در حال اجرا است، خطر دسترسی خلافکاران به روتر را به حداقل برسانید. لذا با غیرفعال کردن خدمات زیر شروع کنید:

/ip service print/

/ip service disable telnet,ftp,www,api,api-ssl/

/ip service print/

از یک سرور پهنای باند bandwidth server برای آزمایش توان بین دو روتر MikroTik استفاده می شود همین طور که در حال اجرا است و در محیط قرار دارد غیر فعال کنید. این می تواند به عنوان یک ابزار DDoS استفاده شود

/tool bandwidth-server set enabled=no

اجازه ندهید روتر یک بازتاب دهنده DNS DDoS باشد. حافظه پنهان DNS ممکن است روی روتر پیکربندی شود، که آن را به یک بازتاب دهنده DDoS تبدیل می کند. لذا از خاموش بودن آن مطمئن گردید.

/ip dns set allow-remote-requests=no/

اگر برای داشتن روتربه DNS Cache نیاز دارید، فعالیت DNS را تنظیم کرده و آنرا محدود کنید. فقط افرادی که در داخل شبکه قرار دارند بتوانند از روتر Mikrotik برای ترافیک DNS استفاده کنند.

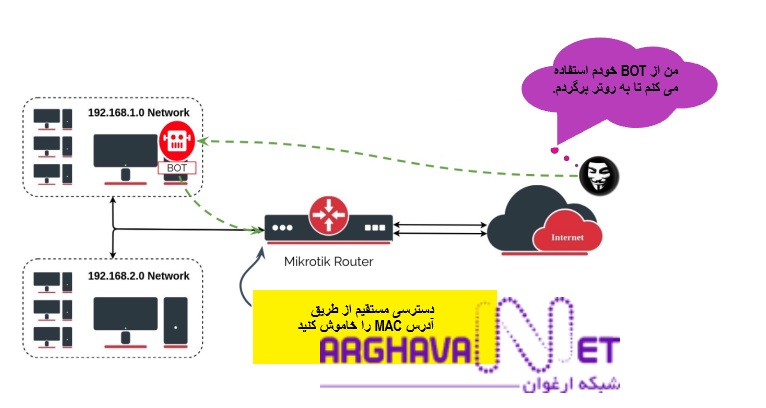

دسترسی مستقیم از طریق آدرس MAC را خاموش کنید

به طور پیش فرض، سرور مک بر روی تمام رابط ها اجرا می شود. این بدان معناست که هر کسی که مستقیماً به دستگاه میکروتیک متصل است می تواند به دستگاه متصل شود یا از طریق اینترنت به آن متصل شود. در نتیجه افراد خلافکار که در داخل شبکه هستد دوباره به دستگاه متصل می گردند.

مراحل را می توانید از Mikrotik MAC Connectivity Access دنبال کنید. اتصال مک که به صورت پیش فرض روی همه ورودی ها وجود دارد را غیرفعال کنید. یک رابط محلی برای غیرفعال کردن اتصال MAC از پورت WAN وجود دارد که از این طریق می توانید آنرا غیرفعال کنید.

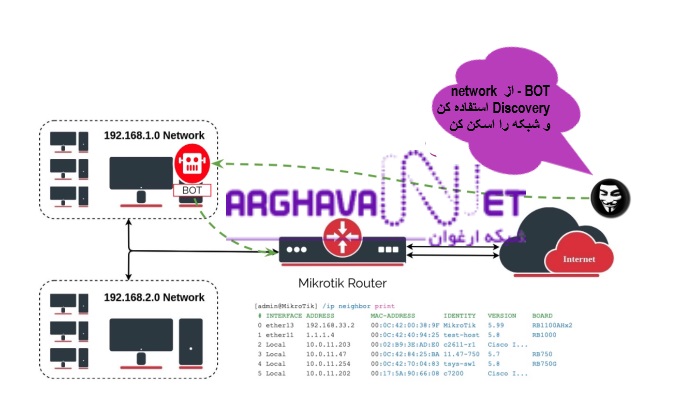

Neighbor Discovery Protocol را خاموش کنید

Mikrotik میکروتیک یک پروتکل Neighbor Discovery Protocol را فعال می کند بروز رسانی گردیده است و شامل MNDP(Mikrotik Neighbor Discovery Protocol)، CDP(Cisco Discovery Protocol) و LLDP(Link Layer Discovery Protocol) است که لایه دوم توزیع می گردد و می توان نقشه شبکه را در آن ترسیم کرد. خلافکاران، بدافزارها و فعالیت هایی که به صورت دائمی در شبکه شما موجود است می تواند از این پروتکل استفاده کرده و به شبکه شما لطمه وارد کند.

به صورت پیش فرض میکروتیک این پروتکل را روشن قرار داده است لذا آنرا به صورت دستی خاموش کنید.

برای غیرفعال کردن Neighbor Discovery Protocol در همه رابط ها فرمان زیر را وارد کنید:

/ip همسایه Discovery-settings set discover-interface-list=none

محدود کردن افرادی که در اینترنت می توانند به Mikrotik شما دسترسی داشته باشد!

سرویسهایی که می توانند به رابط های عمومی روتر در اینترنت دسترسی پیدا کنند را محدود کنید. بدین منظور سرویس فایروال میکروتیک استفاده کنید.

– /ip firewall filter

-add chain=input connection-state=established,related action=accept comment=”accept established,related”;

-add chain=input connection-state=invalid action=drop;

-add chain=input in-interface=ether1 protocol=icmp action=accept comment=”allow ICMP”;

-add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment=”allow Winbox”;

-add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment=”allow SSH”;

-add chain=input in-interface=ether1 action=drop comment=”block everything else”;

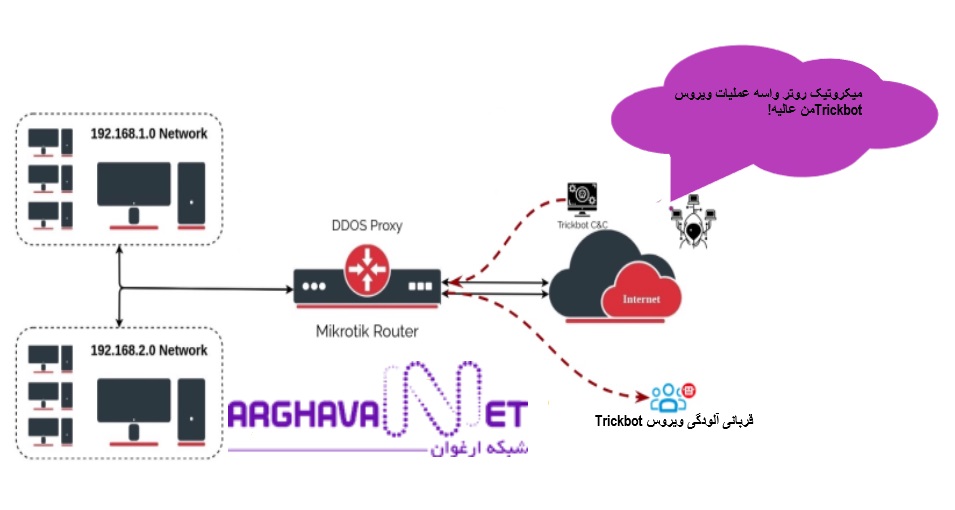

میکروتیک را بعنوان یک”DDoS Prox”استفاده نکنید!

پروکسی ها، socks, UPnP و سایر سرویس های میکروتیک به طور تصادفی روشن می گردند و آنرا به یک پروکسی قوی DDoS تبدیل میکنند. این ویژگیها، همراه با سایر قابلیتهای میکروتیک، دستگاه را به یک «ربات» تبدیل میکند که عضوی از BOTNET گردید ه و عاملی برای تهدید روتر و شبکه شما می گردد.

Mikrotik به طور پیش فرض این موارد را غیرفعال می کند. بررسی کنید که آیا آنها روشن هستند و آنها را به صورت دستی خاموش کنید – برای اطمینان

- پروکسی MikroTik caching

-/ip proxy set enabled=no

- پروکسی MikroTik socks

-/ip socks set enabled=no

- سرویس UPNP میکروتیک

-ip upnp set enabled=no

- سرویس نام گذاری پویا میکروتیک (MikroTik dynamic name service) یا آدرس دسترسی ابری(IP cloud)

-/ip cloud set ddns-enabled=no update-time=no

دستگاه میکروتیک به خطر افتاده یا خیر!

همانطور که در ابتدای مقاله گفتیم فرض کنید که میکروتیک شما به خطر افتاده است حالا چه کار کنیم؟ به موارد زیر توجه کنید:

- بررسی Mikrotik Scheduler

کسی که دستگاه میکروتیک را تهدید می کند یک قانون را می سازد. این قاانون می گوید که اسکریپت را اجرا کند. این اسکریپت ها در حال تکامل و خلاق هستند. لذا هر اسکریپت برنامه ریزی شده را بررسی کنید. (under System → Scheduler). اگر اسکریپت را نمی دانید، یک کپی را دانلود کنید، سپس آن را حذف کنید. با متد () fetch به دنبال اسکریپت بگردید.

- بر روی روتر میکروتیک Files را بررسی کنید و فایل های ناشناخته را پاک کنید.

فایل های موجود در میکروتیک خود را بررسی کنید. اگر آن را نمی دانید، یک کپی دانلود کنید، سپس فایل را حذف کنید.

- SOCKS Proxy را بررسی کنید.

یک سرور پراکسی SOCKS ناشناخته که روی روتر شما فعال شده است نشان می دهد که روتر در معرض خطر قرار گرفته است. تنظیمات را در زیر IP → SOCKS پیدا خواهید کرد. اگر از آن استفاده نمی کنید، آن را غیرفعال کنید.

- کاربرهای L2TP بررسی کنید

عاملانی که در حال تهدید روتر شما هستنداز L2TP را استفاده خواهند تا روتر شما را به عنوان یک BOTNET آنرا کنترل کنند. کلاینت های L2TP را پیدا کرده و هر کلاینتی که برای شما ناآشنا است را پاک کنید.

- همه قوانین فایروال ها را بررسی کنید.

عامل تهدید روتر شما یک راه نفوذ به دیوار آتش و فایروال شما باز می کند. با این راه نفوذ می تواند تمام آدرس های دسترسی از راه دور را بدست آورد. لذا قانون هر فایروال را بررسی کنید.

جلوگیری از استفاده Trickbot در روتر میکروتیک

Trickbot یک تروژن مدولار است که از سال 2016 وجود داشته و اغلب توسط مجرمان سایبری برای ارائه باج افزار یا سایر بدافزارها استفاده می شود. شرورانی که از Trickbot استفاده می کنند دریافته اند که می توانند از روترهای Mikrotik به عنوان “پراکسی” برای مخفی کردن فرمان و کنترل Trickbot خود استفاده کنند.

مرحله پایانی NETINSTALL کرده و از صفر شروع کنید

مرحله آخر بررسی واقعی و درست است. هیچ راهی وجود ندارد که دستورات RouterOS بتوانند بدافزار وارد شده در سیستم عامل لینوکس دستگاه را برطرف کنند. این مراحل به شما کمک می کند تا عیب را پیدا کنید. اگر خطری نیزی وجود دارد با پیکربندی میکروتیک روتر را ایمن کند.

Netinstall ابزاری برای نصب و نصب مجدد دستگاه های MikroTik دارای RouterOS است. اگر مشکوک هستید دستگاه شما به درستی کار نمی کند، همیشه از Netinstall استفاده کنید.

در این مقاله از مجله شبکه ارغوان اساسی ترین راههای محافظت از دستگاه های میکروتیک را مورد بررسی قرار دادیم.